Różne sposoby zabezpieczenia serwera SSH

- Zmieniając domyślny port SSH.

- Korzystanie z silnego hasła.

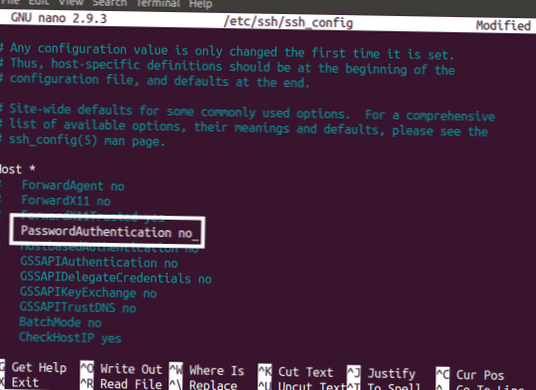

- Korzystanie z klucza publicznego.

- Zezwalanie na logowanie za pomocą jednego adresu IP.

- Wyłączanie pustego hasła.

- Korzystanie z protokołu 2 dla serwera SSH.

- Wyłączając przekazywanie X11.

- Ustawianie limitu czasu bezczynności.

- Jak zabezpieczyć serwer Linux?

- Jak bezpieczny jest OpenSSH?

- Które szyfry SSH są bezpieczne?

- Jak chronić swój klucz SSH?

- Jak zabezpieczasz serwer?

- Jak zabezpieczasz serwer Windows i Linux?

- Czy SSH może zostać zhakowane?

- Czy port 22 jest bezpieczny?

- Czy powinienem zmienić port SSH?

- Skąd mam wiedzieć, czy protokół TLS 1.2 jest włączony w systemie Linux?

- Co to są szyfry w ssh?

- Co to jest KEX w SSH?

Jak zabezpieczyć serwer Linux?

10 najlepszych praktyk bezpieczeństwa dla serwerów Linux

- Używaj silnych i unikalnych haseł. ...

- Wygeneruj parę kluczy SSH. ...

- Aktualizuj swoje oprogramowanie regularnie. ...

- Włącz aktualizacje automatyczne. ...

- Unikaj niepotrzebnego oprogramowania. ...

- Wyłącz uruchamianie z urządzeń zewnętrznych. ...

- Zamknij ukryte otwarte porty. ...

- Skanuj pliki dziennika za pomocą Fail2ban.

Jak bezpieczny jest OpenSSH?

Wniosek. OpenSSH to standard bezpiecznego zdalnego dostępu do * serwerów typu Unix, zastępujący nieszyfrowany protokół telnet. SSH (i jego podprotokół przesyłania plików SCP) zapewnia, że połączenie z komputera lokalnego do serwera jest szyfrowane i bezpieczne.

Które szyfry SSH są bezpieczne?

Dobra. AES i ChaCha20 to obecnie najlepsze obsługiwane szyfry. AES to standard branżowy, a wszystkie rozmiary kluczy (128, 192 i 256) są obecnie obsługiwane w różnych trybach (CTR, CBC i GCM). ChaCha20 to bardziej nowoczesny szyfr i został zaprojektowany z bardzo wysokim marginesem bezpieczeństwa.

Jak chronić swój klucz SSH?

4 sposoby na rozpoczęcie ochrony kluczy SSH

- Zbuduj inwentarz SSH. Nie możesz chronić czegoś, o czym nie wiesz. ...

- Zidentyfikuj luki w swoim środowisku SSH. Kolejnym krokiem do silnego zarządzania kluczami SSH jest skanowanie zasobów w poszukiwaniu znanych luk i problemów. ...

- Napraw znane problemy z SSH. ...

- Monitoruj klucze SSH pod kątem dodatkowych zagrożeń.

Jak zabezpieczasz serwer?

Bezpieczna łączność z serwerem

- Ustanów i używaj bezpiecznego połączenia. ...

- Użyj uwierzytelniania kluczy SSH. ...

- Bezpieczny protokół przesyłania plików. ...

- Certyfikaty Secure Sockets Layer. ...

- Korzystaj z sieci prywatnych i VPN. ...

- Monitoruj próby logowania. ...

- Zarządzaj użytkownikami. ...

- Ustal wymagania dotyczące hasła.

Jak zabezpieczasz serwer Windows i Linux?

10 łatwych sposobów na zabezpieczenie serwera Windows

- Zainstaluj tylko wymagane składniki systemu operacyjnego. ...

- Dbaj o bezpieczeństwo konta administratora. ...

- Skonfiguruj zasady konta użytkownika. ...

- Stosuj zasadę „najmniejszego przywileju” ...

- Wyłącz niepotrzebne porty sieciowe i usługi. ...

- Włącz zaporę systemu Windows i program antywirusowy. ...

- Użyj szyfrowania dysków funkcją Windows BitLocker.

Czy SSH może zostać zhakowane?

SSH jest jednym z najpowszechniejszych protokołów używanych w nowoczesnych infrastrukturach IT iz tego powodu może być cennym wektorem ataku dla hakerów. Jednym z najbardziej niezawodnych sposobów uzyskania dostępu do serwerów za pomocą protokołu SSH jest brutalne wymuszanie poświadczeń.

Czy port 22 jest bezpieczny?

Serwer SSH domyślnie nasłuchuje na standardowym porcie 22 protokołu kontroli transmisji (TCP). ... Secure Shell zapewnia silne uwierzytelnianie i szyfrowaną komunikację danych między dwoma komputerami łączącymi się w otwartej sieci, takiej jak Internet.

Czy powinienem zmienić port SSH?

Zmiana portu zatrzymuje tylko automatyczne ataki na twoje SSH i niektóre skrypty. Jeśli ktoś celował w Ciebie, może nałożyć karę za nowy port SSH. Zaletą jest to, że zatrzymuje nieudane próby logowania w dziennikach.

Skąd mam wiedzieć, czy protokół TLS 1.2 jest włączony w systemie Linux?

Powinieneś użyć openssl s_client, a szukana opcja to -tls1_2. Jeśli otrzymasz łańcuch certyfikatów i uścisk dłoni, wiesz, że dany system obsługuje protokół TLS 1.2. Jeśli nie widzisz łańcucha certyfikatów i coś podobnego do „błędu uzgadniania”, wiesz, że nie obsługuje TLS 1.2.

Co to są szyfry w ssh?

SSH można skonfigurować tak, aby wykorzystywać wiele różnych symetrycznych systemów szyfrujących, w tym AES, Blowfish, 3DES, CAST128 i Arcfour. Serwer i klient mogą wybrać listę obsługiwanych przez siebie szyfrów, uporządkowaną według preferencji.

Co to jest KEX w SSH?

Polecenie kex-alg określa, które algorytmy KEX w profilu klienta SSH do negocjacji szyfrowania SSH z serwerem SFTP, gdy DataPower Gateway działa jako klient SFTP. Profil klienta SSH jest powiązany z zasadą klienta SFTP. ... Aby określić wiele algorytmów, uruchom to polecenie dla każdego algorytmu.

Naneedigital

Naneedigital