Pięć sposobów, aby się chronić:

- Usuń wszelkie prośby o podanie danych osobowych lub haseł. Nikt nie powinien niechętnie kontaktować się z Tobą w celu uzyskania Twoich danych osobowych za pośrednictwem poczty elektronicznej. ...

- Odrzuć prośby o pomoc lub oferty pomocy. ...

- Ustaw filtry spamu na wysokie. ...

- Zabezpiecz swoje urządzenia. ...

- Zawsze uważaj na ryzyko.

- Co to jest atak socjotechniczny i jak można mu zapobiec?

- Jakie są trzy techniki wykorzystywane w atakach socjotechnicznych?

- Jakie są taktyki inżynierii społecznej?

- Który z poniższych sposobów jest sposobem ochrony przed inżynierią społeczną?

- Jaka jest Twoja najlepsza obrona przed atakami socjotechnicznymi?

- Jaka jest najbardziej rozpowszechniona forma inżynierii społecznej?

- Jakie jest sześć rodzajów inżynierii społecznej?

- Jak hakerzy używają inżynierii społecznej?

- Jak nazywa się atak socjotechniczny?

- Jak wygląda atak socjotechniczny?

- Czym jest inżynieria społeczna i jej rodzaje?

- Jaka jest powszechna metoda stosowana w inżynierii społecznej w zakresie świadomości cybernetycznej?

Co to jest atak socjotechniczny i jak można mu zapobiec?

Masz witrynę internetową lub coś, co wysłałeś bezpośrednio do celu, zachęcając go do wprowadzenia swoich danych uwierzytelniających. Gdy to zrobią, ich poświadczenia są wysyłane do atakującego. Zapobieganie temu atakowi jest tak proste, jak nie wprowadzanie swoich poświadczeń do niczego, czemu nie ufasz lub nie oczekujesz.

Jakie są trzy techniki wykorzystywane w atakach socjotechnicznych?

Techniki ataku inżynierii społecznej

- Przynęta. Jak sama nazwa wskazuje, ataki z przynętą wykorzystują fałszywe obietnice, aby wzbudzić chciwość lub ciekawość ofiary. ...

- Scareware. Scareware polega na bombardowaniu ofiar fałszywymi alarmami i fikcyjnymi groźbami. ...

- Pretexting. Tutaj napastnik uzyskuje informacje poprzez serię sprytnie spreparowanych kłamstw. ...

- Wyłudzanie informacji. ...

- Spear phishing.

Jakie są taktyki inżynierii społecznej?

Przykłady & Wskazówki dotyczące zapobiegania

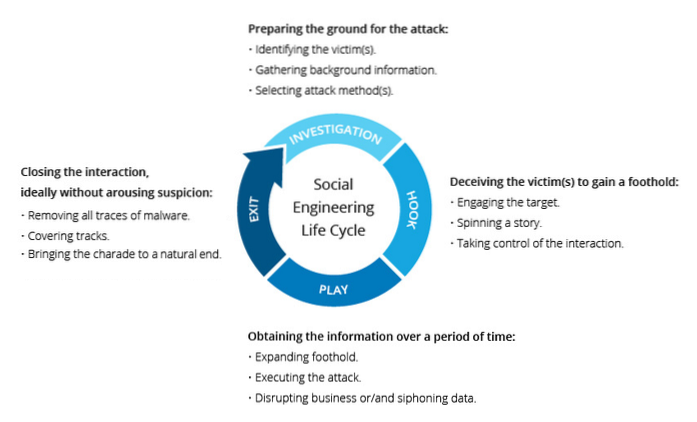

Inżynieria społeczna to sztuka manipulowania ludźmi, aby ujawniali poufne informacje. ... Przestępcy stosują taktyki socjotechniki, ponieważ zazwyczaj łatwiej jest wykorzystać naturalną skłonność do zaufania niż odkryć sposoby włamania się do oprogramowania.

Który z poniższych sposobów jest sposobem ochrony przed inżynierią społeczną?

Najlepszą obroną przed atakami socjotechnicznymi jest wszechstronny program szkoleniowy i uświadamiający, który obejmuje inżynierię społeczną. Szkolenie powinno podkreślać wartość bycia pomocnym i pracy zespołowej, ale robienie tego w środowisku, w którym zaufanie jest weryfikowane i jest rytuałem bez piętna społecznego.

Jaka jest Twoja najlepsza obrona przed atakami socjotechnicznymi?

Aby uniknąć stania się ofiarą ataku socjotechnicznego: zachowaj podejrzliwość wobec niezamawianych osób, które poszukują wewnętrznych danych organizacyjnych lub danych osobowych. Nie podawaj danych osobowych ani haseł przez e-mail lub telefon. Nie podawaj informacji o swojej organizacji.

Jaka jest najbardziej rozpowszechniona forma inżynierii społecznej?

Najczęstszą formą ataku socjotechnicznego jest phishing. Ataki phishingowe wykorzystują błąd ludzki do zbierania danych uwierzytelniających lub rozprzestrzeniania złośliwego oprogramowania, zwykle za pośrednictwem zainfekowanych załączników wiadomości e-mail lub linków do złośliwych witryn internetowych.

Jakie jest sześć rodzajów inżynierii społecznej?

Opowiedzmy więc o różnych typach ataków socjotechnicznych:

- Wyłudzanie informacji. Phishing to najczęstszy rodzaj ataku socjotechnicznego. ...

- Spear Phishing. Technikę socjotechniczną znaną jako Spear Phishing można założyć jako podzbiór phishingu. ...

- Vishing. ...

- Pretexting. ...

- Przynęta. ...

- Tailgating. ...

- Coś za coś.

Jak hakerzy używają inżynierii społecznej?

Inżynieria społeczna polega na manipulowaniu jednostkami na poziomie interpersonalnym. Polega ona na tym, że haker próbuje zdobyć zaufanie swojej ofiary i przekonać ją do ujawnienia poufnych informacji, na przykład, lub do udostępnienia danych karty kredytowej i haseł.

Jak nazywa się atak socjotechniczny?

Ataki phishingowe

Phishing to wiodąca forma ataku socjotechnicznego, który zazwyczaj ma postać wiadomości e-mail, czatu, reklamy internetowej lub witryny internetowej zaprojektowanej w celu podszywania się pod rzeczywisty system, osobę lub organizację.

Jak wygląda atak socjotechniczny?

Przykłady inżynierii społecznej obejmują ataki phishingowe, w których ofiary są oszukiwane w celu podania poufnych informacji, ataki typu vishing, w których pilna i oficjalnie brzmiąca poczta głosowa przekonuje ofiary do szybkiego działania lub doznania poważnych konsekwencji, lub fizyczne ataki ogonowe, których zdobycie polega na zaufaniu ...

Czym jest inżynieria społeczna i jej rodzaje?

Inżynieria społeczna to technika manipulacji, która wykorzystuje ludzki błąd w celu uzyskania prywatnych informacji, dostępu lub kosztowności. W cyberprzestępczości te oszustwa polegające na hakowaniu przez ludzi mają tendencję do wabienia niczego nie podejrzewających użytkowników do ujawniania danych, rozprzestrzeniania infekcji złośliwym oprogramowaniem lub udzielania dostępu do zastrzeżonych systemów.

Jaka jest powszechna metoda stosowana w inżynierii społecznej w zakresie cyberświadomości?

Wyłudzanie informacji. Ataki typu phishing to najczęstszy rodzaj ataków wykorzystujących techniki socjotechniczne. Atakujący wykorzystują e-maile, media społecznościowe, komunikatory i SMS-y, aby nakłonić ofiary do podania poufnych informacji lub odwiedzenia złośliwych adresów URL w celu złamania zabezpieczeń ich systemów.

Naneedigital

Naneedigital