- W jaki sposób można wyśledzić lub zidentyfikować hakerów?

- Jak hakerzy zostają złapani?

- Jak hakerzy pozostają anonimowi?

- Jakich informacji szukają hakerzy?

- Czy netstat pokazuje hakerów?

- Czy możesz dowiedzieć się, kto włamał się do Twojego e-maila?

- Czy hakerzy idą do więzienia?

- Jak hakerzy ukrywają swoje adresy IP?

- Gdzie hakerzy uczą się hakować?

- Czy możesz być śledzony na Tor??

- Z której sieci VPN korzystają hakerzy?

- Jak mogę ukryć swoją tożsamość w Internecie?

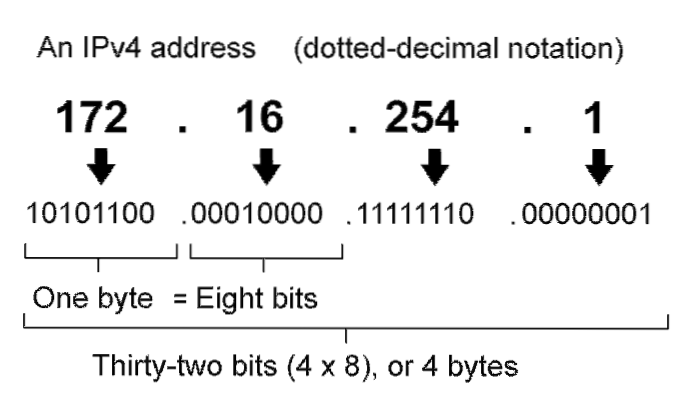

W jaki sposób można wyśledzić lub zidentyfikować hakerów?

Pierwszym krokiem do zidentyfikowania hakera jest prześledzenie adresu IP intruza. ... Inną metodą śledzenia hakera jest użycie serwera nazw domen (DNS). DNS to maszyny podłączone do Internetu, które śledzą adresy IP i nazwy domen innych komputerów.

Jak hakerzy zostają złapani?

Hakerzy często używają bezpiecznego oprogramowania, takiego jak serwer proxy, do ukrywania swojej tożsamości i przesyłania komunikacji przez wiele różnych krajów w celu uniknięcia wykrycia. ... Połączenie tych narzędzi pozwala im popełniać przestępstwa niewykryte oraz w krajach, w których wiedzą, że nie można ich ścigać.

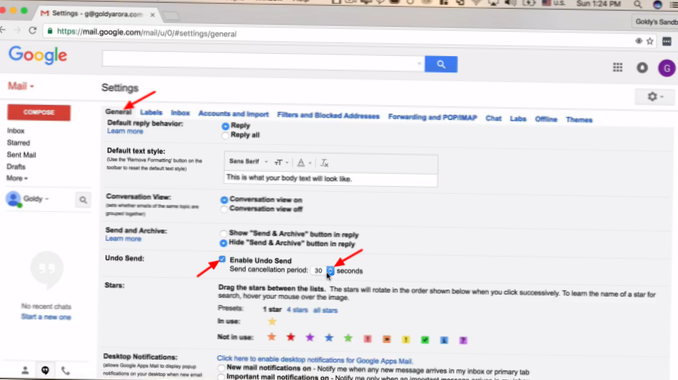

Jak hakerzy pozostają anonimowi?

Zamiast tego korzystaj z anonimowych usług e-mail lub serwisów remailers. Anonimowe usługi poczty e-mail umożliwiają wysyłanie wiadomości e-mail do kogoś bez żadnego śladu z powrotem do Ciebie, zwłaszcza w połączeniu z dostępem VPN lub TOR. Remailery to usługa, dzięki której możesz wysyłać z prawdziwego konta e-mail, a remailer prześle je anonimowo.

Jakich informacji szukają hakerzy?

Wykwalifikowani hakerzy mogą uzyskać dostęp do następujących informacji: Numery Twoich kart kredytowych. Twoje konto bankowe. Twój numer ubezpieczenia społecznego.

Czy netstat pokazuje hakerów?

Jeśli złośliwe oprogramowanie w naszym systemie ma nam zaszkodzić, musi komunikować się z centrum dowodzenia i kontroli prowadzonym przez hakera. ... Netstat służy do identyfikacji wszystkich połączeń z systemem. Spróbujmy go użyć, aby zobaczyć, czy istnieją jakieś nietypowe połączenia.

Czy możesz dowiedzieć się, kto włamał się do Twojego e-maila?

Krótka odpowiedź brzmi: jest bardzo mało prawdopodobne, aby dowiedzieć się, kto włamał się na Twoje konto e-mail. Nie możesz prawie nic zrobić.

Czy hakerzy idą do więzienia?

Hakowanie (lub bardziej formalnie „nieautoryzowany dostęp do komputera”) jest zdefiniowane w prawie stanu Kalifornia jako świadomy dostęp do dowolnego komputera, systemu komputerowego lub sieci bez pozwolenia. ... Zwykle jest to wykroczenie zagrożone karą do roku więzienia okręgowego.

Jak hakerzy ukrywają swoje adresy IP?

TOR - Router cebulowy to kolejna popularna metoda wykorzystywana przez cyberprzestępców do ukrywania śladów. Sieć Tor w prostszych słowach brzmi jak proxy na sterydach. Sieć będzie przekazywać połączenie przez wiele punktów, aby zapewnić wysoki stopień anonimowości.

Gdzie hakerzy uczą się hakować?

Krótka odpowiedź: przez samouczenie i za pośrednictwem prywatnych forów, ale obecnie istnieją ogólnodostępne kursy dzięki rozwojowi testów penetracyjnych (legalnego hakowania). Długa odpowiedź: bycie „hakerem” wymaga wiedzy z wielu dziedzin IT.

Czy możesz być śledzony na Tor??

Chociaż Tor zapewnia znacznie wyższy poziom anonimowości niż zwykła przeglądarka internetowa, nie jest w 100% bezpieczny. Twoja lokalizacja zostanie ukryta, a ruchu nie będzie można śledzić, ale niektóre osoby nadal będą widzieć Twoją aktywność związaną z przeglądaniem - przynajmniej jej część.

Z której sieci VPN korzystają hakerzy?

NordVPN powstrzymuje ataki podszywania się DNS (powstrzymujemy również wycieki DNS! Korzystając z NordVPN lub dowolnej innej sieci VPN, skorzystaj z naszego bezpłatnego testu szczelności DNS, aby upewnić się, że jesteś bezpieczny). Ponieważ sygnał DNS przechodzi z serwera DNS NordVPN przez zaszyfrowany tunel, hakerzy praktycznie nie mogą uszkodzić tego sygnału w jakikolwiek sposób.

Jak mogę ukryć swoją tożsamość w Internecie?

Po pierwsze, możesz użyć wirtualnej sieci prywatnej (VPN). W większości zamiarów i celów VPN zasłania Twój adres IP, a proxy robi to samo - aw niektórych przypadkach nawet lepiej. VPN to prywatna, zaszyfrowana sieć, która „tuneluje” przez sieć publiczną (zwykle Internet), aby łączyć się ze zdalnymi witrynami lub użytkownikami.

Naneedigital

Naneedigital