- Co to są botnety IoT?

- Jak można stworzyć botnet?

- Jak wykorzystywane są botnety?

- Co sprawiło, że Mirai odniósł sukces jako botnet?

- Czy posiadanie botnetu jest nielegalne??

- Co to są ataki IoT?

- Czy DDoS jest nielegalne?

- Ile jest botnetów?

- Jak można zapobiegać botnetom?

- Ile kosztują botnety?

- Jak rozprzestrzeniają się botnety?

- W jaki sposób botnety mogą na Ciebie wpłynąć?

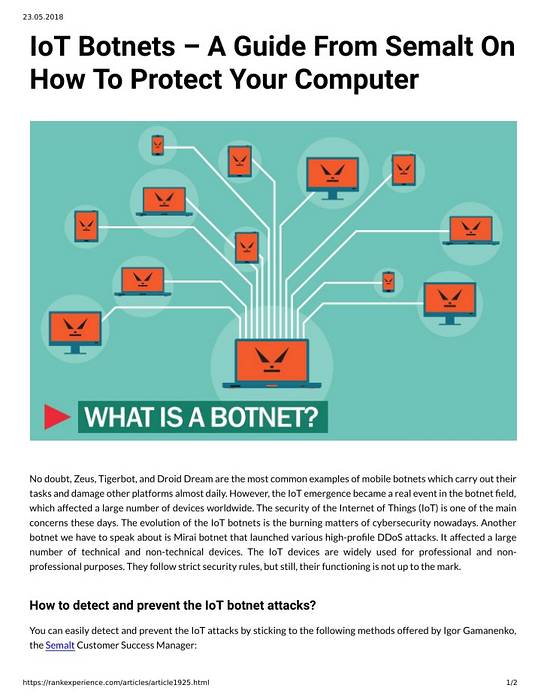

Co to są botnety IoT?

Botnet IoT (botnet Internetu rzeczy) to grupa zhakowanych komputerów, inteligentnych urządzeń i urządzeń podłączonych do Internetu, które zostały dokooptowane do nielegalnych celów. ... W kontekście IoT są one znane jako rzeczy.

Jak można stworzyć botnet?

Botnety są tworzone przez infekowanie wielu systemów złośliwym oprogramowaniem (złośliwym oprogramowaniem), a tym samym przekształcanie ich w systemy podrzędne wobec operatora botnetu. To złośliwe oprogramowanie może zostać wprowadzone do systemu komputerowego w różnych formach, na przykład: Trojan w załączniku do wiadomości e-mail.

Jak wykorzystywane są botnety?

Botnet to zbiór podłączonych do Internetu urządzeń zainfekowanych złośliwym oprogramowaniem, które umożliwiają hakerom ich kontrolowanie. Cyberprzestępcy wykorzystują botnety do inicjowania ataków botnetów, które obejmują złośliwe działania, takie jak wycieki danych uwierzytelniających, nieautoryzowany dostęp, kradzież danych i ataki DDoS.

Co sprawiło, że Mirai odniósł sukces jako botnet?

Mirai wykorzystała niezabezpieczone urządzenia IoT w prosty, ale sprytny sposób. Skanował duże bloki Internetu w poszukiwaniu otwartych portów Telnet, a następnie próbował zalogować się przy użyciu domyślnych haseł. W ten sposób udało mu się zgromadzić armię botnetów.

Czy posiadanie botnetu jest nielegalne??

Ponieważ botnety same w sobie są sieciami komputerów, nie ma nic nielegalnego w tworzeniu botnetu na komputerach, których jesteś właścicielem lub masz uprawnienia do kontrolowania. ... Jednak instalowanie złośliwego oprogramowania na komputerze należącym do innych osób bez ich zgody jest uważane za przestępstwo.

Co to są ataki IoT?

Powierzchnia ataku IoT to suma wszystkich potencjalnych luk w zabezpieczeniach urządzeń IoT oraz związanego z nimi oprogramowania i infrastruktury w danej sieci, czy to lokalnej, czy w całym Internecie. ... Niedawne badanie przeprowadzone przez firmę Hewlett Packard wykazało, że 70 procent urządzeń IoT zawiera poważne luki w zabezpieczeniach.

Czy DDoS jest nielegalne?

Ataki DDoS są nielegalne w świetle ustawy o oszustwach komputerowych i nadużyciach. Rozpoczęcie ataku DDoS na sieć bez pozwolenia będzie kosztować do 10 lat więzienia i do 500 000 USD grzywny.

Ile jest botnetów?

Podobno istnieją botnety zawierające ponad 1 000 000 botów. Chociaż niektórzy opiekunowie botów mogą wykorzystywać boty do własnych złośliwych celów, na przykład północnokoreańskie i irańskie służby wywiadowcze, wielu opiekunów botów dzierżawi swój botnet przez ciemną sieć.

Jak można zapobiegać botnetom?

1. Aktualizuj swoje oprogramowanie. Każdego dnia tworzone są nowe wirusy i złośliwe oprogramowanie, dlatego bardzo ważne jest, aby cały system był również aktualny, aby zapobiec atakom botnetów. ... Nie chciałbyś zostać zainfekowany złośliwym oprogramowaniem lub innymi rodzajami zagrożeń cyberbezpieczeństwa tylko dlatego, że zaniedbałeś aktualizację oprogramowania.

Ile kosztują botnety?

Podobnie jak w przypadku leasingu, cena gotowego botnetu zależy od liczby zainfekowanych komputerów. Gotowe botnety są szczególnie popularne na anglojęzycznych forach użytkowników. Małe botnety składające się z kilkuset botów kosztują 200-700 USD, a ich średnia cena wynosi 0 USD.50 na bota.

Jak rozprzestrzeniają się botnety?

Jak rozprzestrzenia się botnet? Botnety są jak każde inne złośliwe oprogramowanie, mogą być rozprzestrzeniane albo jako ładunek wirusa / trojana, poprzez socjotechnikę ofiary w celu uruchomienia botnetu dołączonego do wiadomości e-mail / złośliwej strony internetowej. Ochrona przed botnetem przebiega tak samo, jak w przypadku innego złośliwego oprogramowania.

W jaki sposób botnety mogą na Ciebie wpłynąć?

Botnety mogą wpływać na użytkowników zarówno bezpośrednio, jak i pośrednio. ... Bardziej pośrednio, botnety mogą być wykorzystywane przez ich administratorów do przeprowadzania innych szkodliwych działań, takich jak: Przeprowadzanie ataków typu rozproszona odmowa usługi (DDoS) na konkurencyjne witryny lub usługi. Rozpowszechnianie wiadomości spamowych lub złośliwego oprogramowania.

Naneedigital

Naneedigital