- Jakie cechy aplikacji sprawiają, że są wrażliwym punktem bezpieczeństwa podczas korzystania ze smartfonów?

- Jakie luki są wspólne dla urządzenia mobilnego?

- Co to jest luka w zabezpieczeniach urządzenia mobilnego?

- Co to są aplikacje wysokiego ryzyka?

- Jakie są dwa główne zagrożenia mobilne?

- Co to jest atak pull na urządzenia mobilne?

- Co jest przykładem przynęty?

- Jakie rodzaje ataków są możliwe na telefonach komórkowych?

- Co sprawia, że urządzenia mobilne są podatne na ataki złośliwego oprogramowania?

- Jak zabezpieczyć swój telefon komórkowy?

- Która luka w zabezpieczeniach urządzenia mobilnego jest automatycznie zależna od Twojego urządzenia?

- Jakie jest zagrożenie dla urządzeń mobilnych?

Jakie cechy aplikacji sprawiają, że są wrażliwym punktem bezpieczeństwa podczas korzystania ze smartfonów?

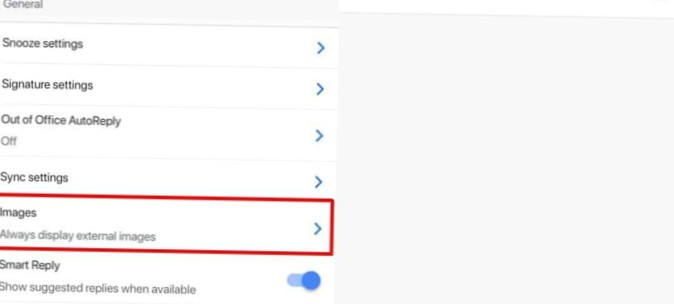

Dział IT powinien wymagać, aby użytkownicy mieli na swoich urządzeniach programy chroniące przed złośliwym oprogramowaniem.

- Złe praktyki przechowywania danych. Jednym z głównych powodów istnienia luk w zabezpieczeniach aplikacji mobilnych jest to, że niedoświadczeni programiści mają złe nawyki przechowywania danych. ...

- Złośliwe oprogramowanie. ...

- Nieautoryzowany dostęp. ...

- Brak szyfrowania. ...

- Wycieki danych podczas synchronizacji.

Jakie luki są wspólne dla urządzenia mobilnego?

Niezabezpieczone przechowywanie danych to najczęstszy problem występujący w 76 procentach aplikacji mobilnych. Hasła, informacje finansowe, dane osobowe i korespondencja są zagrożone. Hakerzy rzadko potrzebują fizycznego dostępu do smartfona, aby wykraść dane: 89 procent luk można wykorzystać przy użyciu złośliwego oprogramowania.

Co to jest luka w zabezpieczeniach urządzenia mobilnego?

Luki w sieci mobilnej opierają się na możliwych do wykorzystania lukach w oprogramowaniu lub sprzęcie w interfejsach sieciowych urządzenia lub jego aplikacjach, które czynią urządzenie mobilne podatnym na działanie sieci. Heartbleed, FREAK i POODLE to przykłady tego rodzaju słabości.

Co to są aplikacje wysokiego ryzyka?

Osiem aplikacji z pierwszej dziesiątki Androida uzyskało 9 punktów w rankingu ryzyka, głównie dlatego, że zawierały złośliwe oprogramowanie.

...

Jeśli chodzi o iOS, te aplikacje były najczęściej na czarnej liście:

- WhatsApp Messenger.

- Pokémon GO.

- Narzędzia WinZip.

- Wydajność CamScanner.

- Plex.

- WeChat.

- komunikator facebookowy.

- eBay Kleinanzeigen.

Jakie są dwa główne zagrożenia mobilne?

5 mobilnych zagrożeń bezpieczeństwa, przed którymi możesz się zabezpieczyć

- Madware i spyware. Madware to skrót od mobilnego oprogramowania reklamowego. ...

- Wirusy i konie trojańskie. Wirusy i konie trojańskie mogą również atakować urządzenia mobilne. ...

- Pobieralne pliki do pobrania. Pliki do pobrania w trybie Drive-by to wszelkie złośliwe oprogramowanie zainstalowane na Twoim urządzeniu bez zgody użytkownika. ...

- Exploity przeglądarek. ...

- Aplikacje phishingowe i grayware.

Co to jest atak pull na urządzenia mobilne?

Ataki ściągające: w ataku ściągającym atakujący kontroluje urządzenie jako źródło danych przez atakującego, który uzyskał dane przez samo urządzenie. Ataki push: to tworzenie złośliwego kodu na urządzeniu mobilnym przez atakującego i może on rozprzestrzeniać go, aby wpływać na inne elementy sieci.

Co jest przykładem przynęty?

Najbardziej znienawidzona forma przynęty wykorzystuje fizyczne nośniki do rozprzestrzeniania złośliwego oprogramowania. Na przykład napastnicy zostawiają przynętę - zwykle dyski flash zainfekowane złośliwym oprogramowaniem - w widocznych miejscach, w których potencjalne ofiary z pewnością je zobaczą (np.sol., łazienki, windy, parking firmy docelowej).

Jakie rodzaje ataków są możliwe na telefonach komórkowych?

Rodzaje ataków na Androida

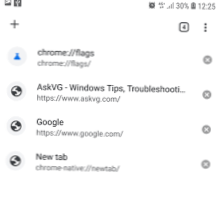

- Niezaufane pliki APK: atakujący wabią użytkowników do pobierania aplikacji z niezaufanych źródeł. ...

- SMS: użytkownik może natknąć się na podejrzanego SMS-a, w którym otrzyma dużą nagrodę. ...

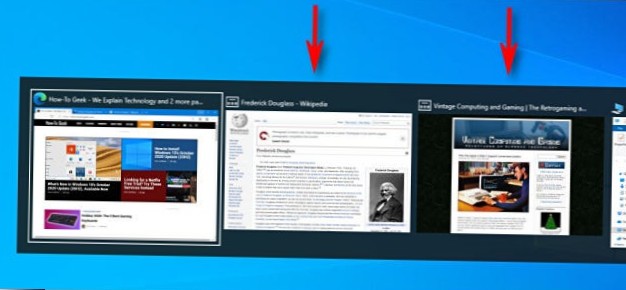

- E-mail: e-maile phishingowe mogą przekierowywać użytkowników do złośliwych witryn naruszających dane użytkownika. ...

- Szpiegowanie: ...

- Problemy z piaskownicą aplikacji: ...

- Korzenie: ...

- Środki zaradcze:

Co sprawia, że urządzenia mobilne są podatne na ataki złośliwego oprogramowania?

Korzystanie z niezabezpieczonych Wi-Fi / adresów URL

Jesteś także bardziej podatny na ataki typu man-in-the-middle i narażony na złośliwe oprogramowanie. Unikaj korzystania z niezabezpieczonych witryn internetowych i sieci Wi-Fi oraz rozważ użycie ochrony antywirusowej i VPN w telefonie, aby zabezpieczyć komunikację Wi-Fi. ... Może to prowadzić do ataków na przeglądarki internetowe.

Jak zabezpieczyć swój telefon komórkowy?

8 wskazówek dotyczących bezpieczeństwa mobilnego, aby zapewnić bezpieczeństwo urządzenia

- 1) Trzymaj telefon zablokowany.

- 2) Ustaw bezpieczne hasła.

- 3) Dbaj o aktualność systemu operacyjnego urządzenia.

- 4) Połącz się z Bezpiecznym Wi-Fi.

- 5) Uważaj na pliki do pobrania.

- 6) Nie wyłączaj Jailbreak ani nie rootuj swojego telefonu.

- 7) Szyfruj swoje dane.

- 8) Zainstaluj oprogramowanie antywirusowe.

Która luka w zabezpieczeniach urządzenia mobilnego jest automatycznie zależna od Twojego urządzenia?

Ghost Push to złośliwe oprogramowanie w systemie operacyjnym Android, które automatycznie rootuje urządzenie z Androidem i instaluje złośliwe aplikacje bezpośrednio na partycji systemowej, a następnie odblokowuje urządzenie, aby uniemożliwić użytkownikom usunięcie zagrożenia przez reset główny (zagrożenie można usunąć tylko przez ponowne flashowanie).

Jakie jest zagrożenie dla urządzeń mobilnych?

Mobilne zagrożenia bezpieczeństwa to ataki, których celem jest złamanie lub kradzież danych z urządzeń mobilnych, takich jak smartfony i tablety. Zagrożenia te często przybierają postać złośliwego oprogramowania lub oprogramowania szpiegującego, umożliwiając nieautoryzowanym działaczom dostęp do urządzenia; w wielu przypadkach użytkownicy nawet nie są świadomi, że nastąpił atak.

Naneedigital

Naneedigital