- Co to jest lista kontrolna zgodności Hipaa?

- Co to jest Hipaa i jakich narzędzi programowych możesz użyć, aby zapewnić zgodność?

- Jakie są wytyczne dotyczące zgodności Hipaa?

- Jakie jest 5 kroków prowadzących do zgodności Hipaa?

- Jakie są 3 zasady Hipaa?

- Co jest uważane za naruszenie Hipaa?

- Jak sprawić, by program był zgodny z Hipaa?

- Co oznacza oprogramowanie zgodne z Hipaa?

- Jest zgodne z oprogramowaniem Open Source Hipaa?

- Jakie są cztery główne zasady Hipaa?

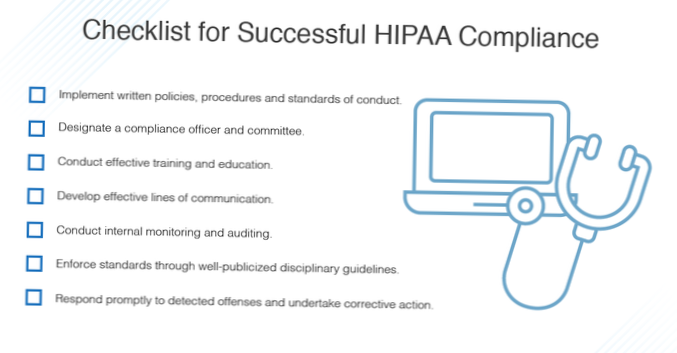

Co to jest lista kontrolna zgodności Hipaa?

Zabezpieczenia techniczne

| Specyfikacja implementacji | Wymagane lub adresowalne |

|---|---|

| Wprowadź mechanizm uwierzytelniania ePHI | Adresowalne |

| Zaimplementuj narzędzia do szyfrowania i deszyfrowania | Adresowalne |

| Wprowadź dzienniki aktywności i kontrole audytowe | wymagany |

| Ułatw automatyczne wylogowywanie komputerów i urządzeń | Adresowalne |

Co to jest Hipaa i jakich narzędzi programowych możesz użyć, aby zapewnić zgodność?

Dwa przydatne narzędzia do zapewnienia zgodności z HIPAA obejmują oprogramowanie do zarządzania informacjami o bezpieczeństwie i zdarzeniami (SIEM) oraz oprogramowanie do zarządzania prawami dostępu: Informacje o bezpieczeństwie i zarządzanie zdarzeniami: oprogramowanie SIEM jest wyrafinowanym narzędziem zarówno do ochrony ePHI, jak i do demonstrowania zgodności.

Jakie są wytyczne dotyczące zgodności Hipaa?

Główne zasady

- Zapewnienie poufności, integralności i dostępności wszystkich e-PHI, które tworzą, otrzymują, utrzymują lub przesyłają;

- Identyfikować i chronić przed racjonalnie przewidywanymi zagrożeniami dla bezpieczeństwa lub integralności informacji;

- Ochrona przed racjonalnie przewidywanymi, niedozwolonymi zastosowaniami lub ujawnieniami; i.

Jakie jest 5 kroków prowadzących do zgodności Hipaa?

5 kroków do wdrożenia udanego planu zgodności z ustawą HIPAA

- Pięć kluczowych kroków.

- Krok 1 - Wybierz inspektora ds. Prywatności i bezpieczeństwa.

- Krok 2 - Ocena ryzyka.

- Krok 3 - Zasady i procedury dotyczące prywatności i bezpieczeństwa.

- Krok 4 - Umowy z partnerami biznesowymi.

- Krok 5 - Szkolenie pracowników.

- WEBINAR: Kroki do zapewnienia zgodności: Tworzenie planu | 5 lutego o 14:00.

Jakie są 3 zasady Hipaa?

Trzy składniki zgodności z regułami bezpieczeństwa HIPAA. Zapewnienie bezpieczeństwa danych pacjentów wymaga od organizacji opieki zdrowotnej stosowania najlepszych praktyk w trzech obszarach: bezpieczeństwo administracyjne, fizyczne i techniczne.

Co jest uważane za naruszenie Hipaa?

Naruszenie HIPAA to nieprzestrzeganie któregokolwiek aspektu standardów i przepisów HIPAA opisanych szczegółowo w 45 CFR części 160, 162 i 164. ... Brak wdrożenia zabezpieczeń zapewniających poufność, integralność i dostępność PHI. Brak obsługi i monitorowania dzienników dostępu PHI.

Jak sprawić, by program był zgodny z Hipaa?

Jakie są minimalne wymagania, które sprawiają, że oprogramowanie jest zgodne z ustawą HIPAA?

- Szyfrowanie transportu. Wszelkie ePHI (elektroniczne chronione informacje zdrowotne) muszą zostać zaszyfrowane przed przesłaniem.

- Utworzyć kopię zapasową. ...

- Upoważnienie. ...

- Integralność. ...

- Szyfrowanie pamięci masowej. ...

- Sprzedaż. ...

- Umowa o współpracy biznesowej. ...

- Szyfrowanie transportu.

Co oznacza oprogramowanie zgodne z Hipaa?

Oprogramowanie zgodne z ustawą HIPAA jest zwykle aplikacją lub usługą dla organizacji opieki zdrowotnej, która obejmuje wszystkie niezbędne zabezpieczenia dotyczące prywatności i bezpieczeństwa, aby spełnić wymagania ustawy HIPAA, na przykład bezpieczne rozwiązania do przesyłania wiadomości, usługi hostingowe i bezpieczne usługi przechowywania w chmurze.

Jest zgodne z oprogramowaniem Open Source Hipaa?

Na przykład, zgodnie z HITInfrastructure, open source klasy korporacyjnej pozwala oprogramowaniu open source zachować zgodność z HIPAA.com. ... „Wdrażanie oprogramowania typu open source przez organizacje znacznie ułatwia udostępnianie danych i informacji oraz integrację. Interoperacyjność dotyczy otwartego oprogramowania, co jest absolutnie krytyczne w opiece zdrowotnej.”

Jakie są cztery główne zasady Hipaa?

Zasady HIPAA & Normy. Przepisy Ustawy o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych (HIPAA) są podzielone na kilka głównych norm lub zasad: Reguła prywatności, Reguła bezpieczeństwa, Reguła transakcji i zestawów kodów (TCS), Reguła unikalnych identyfikatorów, Reguła powiadamiania o naruszeniu, Ostateczna reguła Omnibus i HITECH akt.

Naneedigital

Naneedigital