- Jak skanować ping za pomocą nmap?

- Czy używanie nmap jest nielegalne??

- Jakich opcji użyłbyś, aby ustawić nmap, aby pomijał wykrywanie hostów za pomocą polecenia ping?

- Czy hakerzy używają nmap?

- Jak hakerzy używają otwartych portów?

- Co to są polecenia Nmapa?

- Czy można wykryć skany Nmapa??

- Dlaczego skanowanie portów jest niebezpieczne?

- Czy pingowanie adresu IP jest nielegalne??

- Co to jest agresywne skanowanie w nmap?

- Jak powiesz Nmapowi, aby przeskanował wszystkie porty?

- Który przełącznik Nmap zapobiegnie pingowaniu maszyny docelowej?

Jak skanować ping za pomocą nmap?

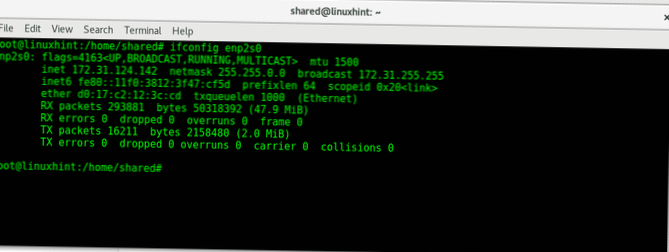

Uruchom skanowanie ping w segmencie sieci, używając następującego polecenia:

- #nmap -sn <cel>

- -PS / PA / PU / PY [lista portów]: wykrywanie TCP SYN / ACK, UDP lub SCTP do określonych portów.

- -PE / PP / PM: sondy wykrywania żądań echa ICMP, znacznika czasu i maski sieci.

- -PO [lista protokołów]: ping protokołu IP.

Czy używanie nmap jest nielegalne??

Używanie Nmapa nie jest dokładnie nielegalnym działaniem, ponieważ żadne prawo federalne w Stanach Zjednoczonych nie zakazuje wprost skanowania portów. Efektywne wykorzystanie Nmapa może chronić sieć systemową przed intruzami. Jednak niezatwierdzone skanowanie portów z jakiegokolwiek powodu może doprowadzić do więzienia, zwolnienia, dyskwalifikacji, a nawet zakazu przez dostawcę usług internetowych.

Jakich opcji użyłbyś, aby ustawić nmap, aby pomijał wykrywanie hostów za pomocą polecenia ping?

Aby pominąć wykrywanie hosta i skanowanie portów, jednocześnie zezwalając na działanie NSE, użyj razem dwóch opcji -Pn -sn. W przypadku maszyn w lokalnej sieci Ethernet skanowanie ARP będzie nadal wykonywane (chyba że podano --disable-arp-ping lub --send-ip), ponieważ Nmap potrzebuje adresów MAC do dalszego skanowania docelowych hostów.

Czy hakerzy używają nmap?

Nmap może być używany przez hakerów do uzyskiwania dostępu do niekontrolowanych portów w systemie. Wszystko, co haker musiałby zrobić, aby pomyślnie dostać się do atakowanego systemu, to uruchomić Nmapa na tym systemie, poszukać luk i dowiedzieć się, jak je wykorzystać. Jednak hakerzy nie są jedynymi osobami, które korzystają z platformy oprogramowania.

Jak hakerzy używają otwartych portów?

Złośliwi hakerzy (lub włamywacze) często używają oprogramowania do skanowania portów, aby dowiedzieć się, które porty są „otwarte” (niefiltrowane) na danym komputerze i czy usługa nasłuchuje na tym porcie. Następnie mogą próbować wykorzystać potencjalne luki w wszelkich znalezionych usługach.

Co to są polecenia Nmapa?

Podstawowe polecenia skanowania

| Cel | Komenda | Przykład |

|---|---|---|

| Zeskanuj pojedynczy cel | nmap [cel] | nmap 192.168.0.1 |

| Skanuj wiele celów | nmap [cel1, cel2 itd | nmap 192.168.0.1 192,.168.0.2 |

| Skanuj zakres hostów | nmap [zakres adresów IP] | nmap 192.168.0.1-10 |

| Przeskanuj całą podsieć | nmap [adres IP / cdir] | nmap 192.168.0.1/24 |

Czy można wykryć skany Nmapa??

Zwykle rejestrowane są tylko typy skanowania, które nawiązują pełne połączenia TCP, podczas gdy domyślne skanowanie Nmap SYN się przedostaje. ... W ten sposób często można wykryć natrętne skany, szczególnie te wykorzystujące wykrywanie wersji Nmapa. Ale tylko wtedy, gdy administratorzy regularnie czytają logi systemowe.

Dlaczego skanowanie portów jest niebezpieczne?

Jak niebezpieczne są skanowanie portów? Skanowanie portów może pomóc atakującemu znaleźć słaby punkt do ataku i włamać się do systemu komputerowego. ... To, że znalazłeś otwarty port, nie oznacza, że możesz go zaatakować. Ale po znalezieniu otwartego portu z usługą nasłuchiwania możesz przeskanować go pod kątem luk w zabezpieczeniach.

Czy pingowanie adresu IP jest nielegalne??

Wyślij kilka milionów pingów z całego Internetu na ten sam adres IP Google, cóż, to atak typu „odmowa usługi”. To nie będzie działać w Google, ale jest nielegalne w wielu częściach świata i prawdopodobnie spowoduje problemy u wszystkich dostawców usług internetowych, przez które przechodzi.

Co to jest agresywne skanowanie w nmap?

Agresywne skanowanie

Nmap ma agresywny tryb, który umożliwia wykrywanie systemu operacyjnego, wykrywanie wersji, skanowanie skryptów i śledzenie trasy. Możesz użyć argumentu -A, aby wykonać agresywne skanowanie.

Jak powiesz Nmapowi, aby przeskanował wszystkie porty?

Aby rozpocząć, pobierz i zainstaluj Nmap z nmap.org, a następnie uruchom wiersz polecenia. Wpisanie nmap [nazwa hosta] lub nmap [adres_ip] zainicjuje domyślne skanowanie. Domyślne skanowanie wykorzystuje 1000 wspólnych portów TCP i ma włączone wykrywanie hostów. Host Discovery sprawdza, czy host jest w trybie online.

Który przełącznik Nmap zapobiegnie pingowaniu maszyny docelowej?

Domyślnie Nmap przeprowadza tylko intensywne sondowanie, takie jak skanowanie portów, wykrywanie wersji lub wykrywanie systemu operacyjnego na hostach, które zostały wykryte. Aby zmienić to zachowanie, używamy opcji -Pn (brak opcji pingowania). Dzięki tej opcji nmap nadal wykonuje swoją funkcję, tak jakby host był aktywny.

Naneedigital

Naneedigital

![Skonfiguruj skrót do wprowadzania adresu e-mail [iOS]](https://naneedigital.com/storage/img/images_1/set_up_a_shortcut_to_enter_your_email_address_ios.png)